Konfiguracja dostępu do aplikacji z wykorzystaniem profili

Wstęp

Dokument opisuje zarządzanie dostępem do funkcji systemu bazując na definiowalnej liście uprawnień.

Cel: Udostępnienie użytkownikom wydzielonej części systemu tak aby mogli pracować tylko nad zakresem dla siebie przydzielonym. Pozostała część systemu powinna być dla użytkownika niewidoczna. Zgodnie z profilem pracy pracownika i jego stanowisku użytkownik powinien mieć również różne uprawnienia w ramach poszczególnych modułów tak aby moderować mechanizmem tworzenia/modyfikacji/usuwania obiektów w systemie.

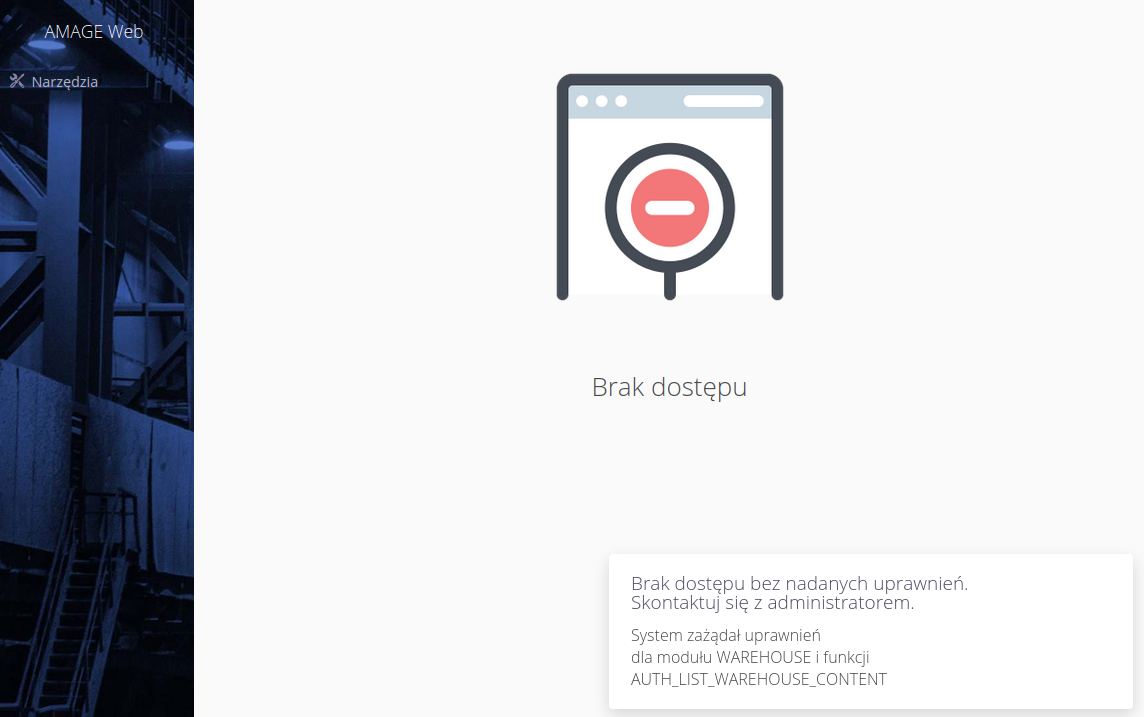

| Domyślnie po utworzeniu użytkownika, który nie jest super-administratorem (wyjaśnione w dalszej części dokumentu) użytkownik taki NIE POSIADA ŻADNYCH uprawnień. Oznacza to, że po zalogowaniu zobaczy tylko pusty ekran systemu bez dostępu do jakichkolwiek funkcji oprócz wylogowania. |

Dla przykładu:

-

chcemy aby wszyscy użytkownicy mieli dostęp do ogólnych funkcji w systemie takich jak zmiana hasła, lista funkcji, widok mobilny i desktop

-

chcemy dla pracowników magazynu określić zestaw uprawnień tak aby mogli pracować tylko nad sekcjami dotyczącymi obrotu magazynem oraz procedurami dostaw/zamówień

-

wśród tych pracowników (magazynu) chcemy wydzielić pracowników administracyjnych (zarządzających formalnie magazynem) oraz pracowników liniowych (zajmujących się wydawaniem/przyjmowaniem fizycznie w magazynie)

-

chcemy mieć pracowników tylko rejestrujących prace do zleceń pracy

-

chcemy mieć pracowników zarządzających zleceniami pracy z pełnym dostępem do raportowania

-

chcemy to wszystko mieć możliwość przetestowania przed przydzieleniem uprawnień do pracowników.

Profile dostępu

Profile dostępu w sekcji konfiguracji pozwalają na definicję zestawu uprawnień, które są zgrupowane pod takim profilem. Pozwala to na nazwanie jakichś ról/funkcji w organizacji a następnie określenie listy uprawnień, jaka dana rola posiada w systemie.

| Użytkownik w systemie może posiadać wiele profili dostępu. Jego uprawnienia w takim przypadku są SUMĄ uprawnień z każdego z przypisanych mu profili dostępu. Pozwala to na podzielenie uprawnień na profile a potem dodawanie/usuwanie takich profili z listy, którą aktualnie posiada użytkownik. W taki sposób można podzielić uprawnienia na zarządzalne obszary i przydzielać pracownikom (każdemu z osobna) odpowiednie zakresy dostępu do funkcji systemu. |

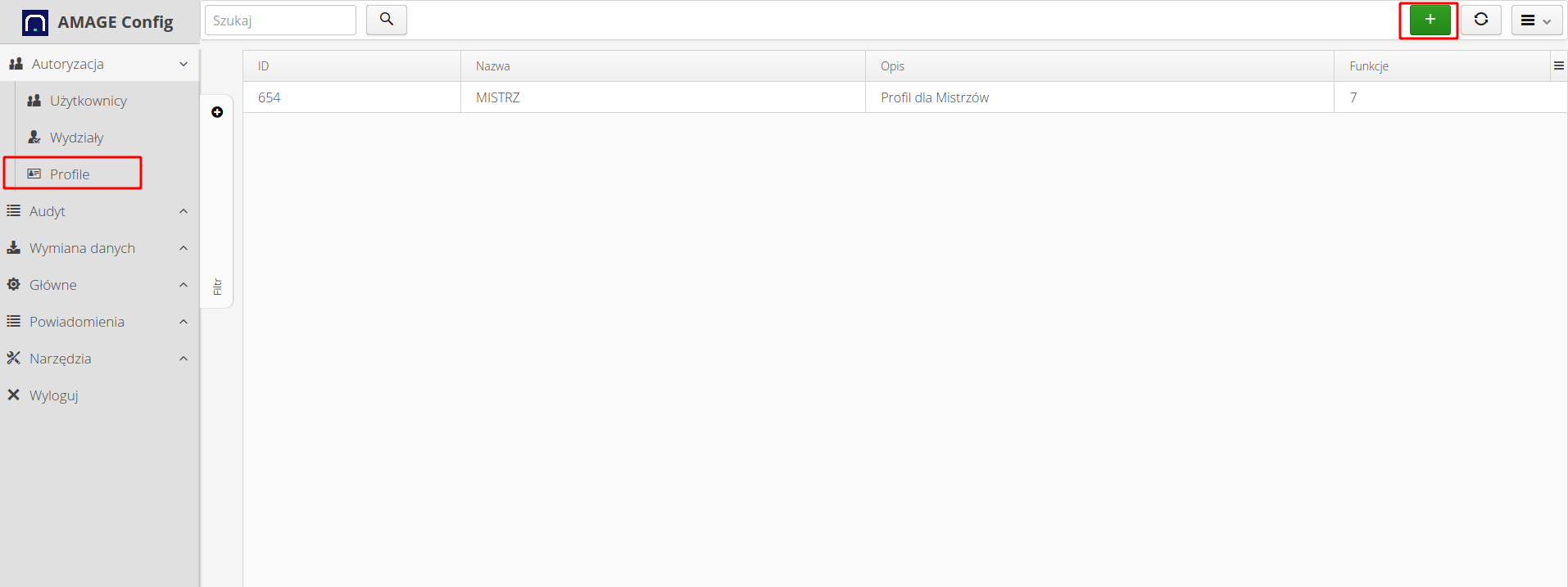

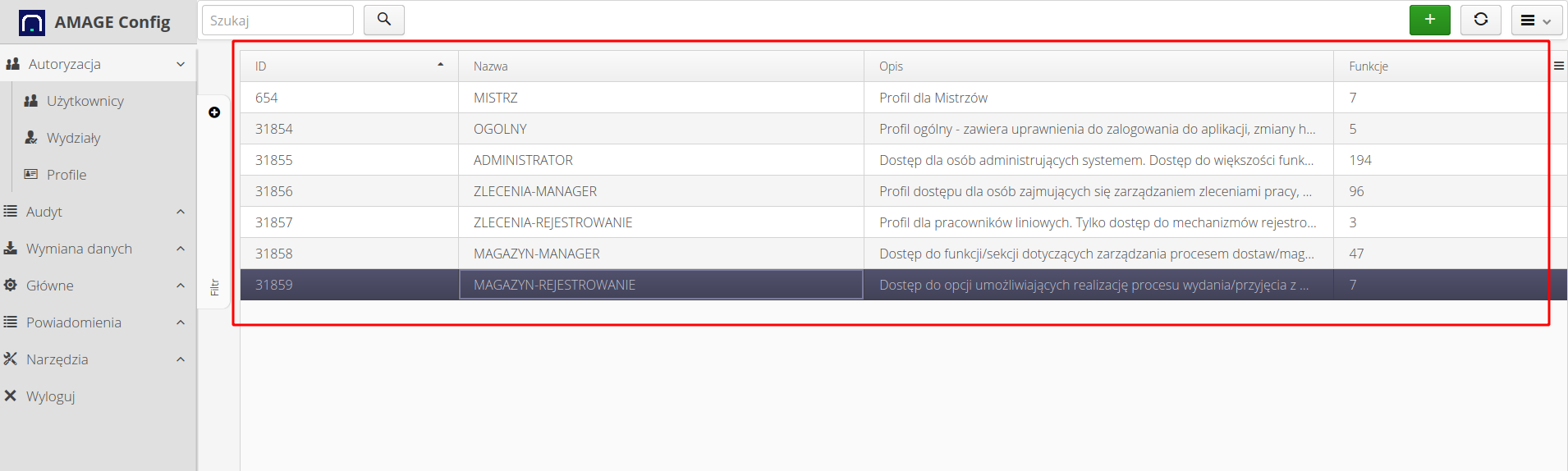

Lista profili dostępu znajduje się w widoku konfiguracyjnym. Aby dodać nowy profil korzystamy z akcji (+) dostępnej w głównym menu widoku.

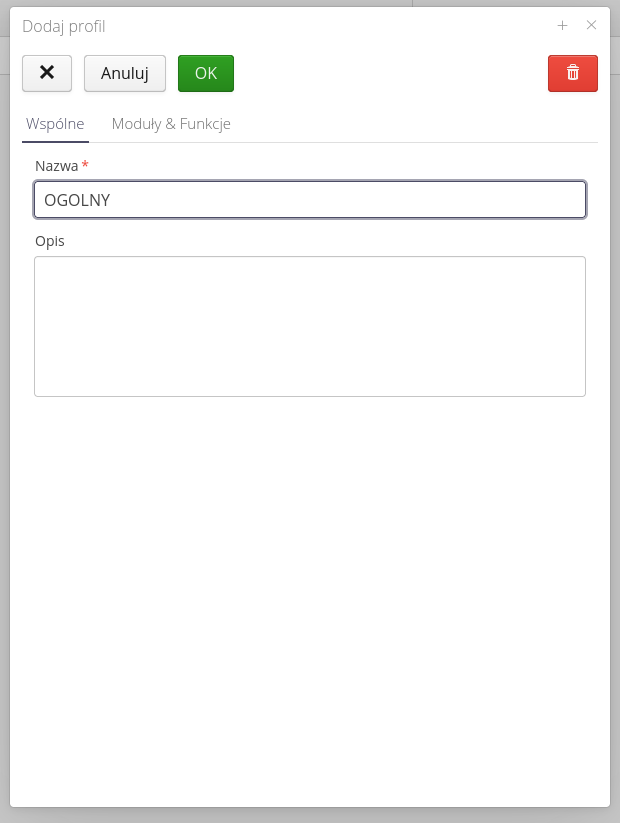

Każdy profil dostępu określamy za pomocą nazwy oraz krótkiego opisu czego dotyczy dany profil. Ułatwia to późniejsze sprawdzenie tych funkcji.

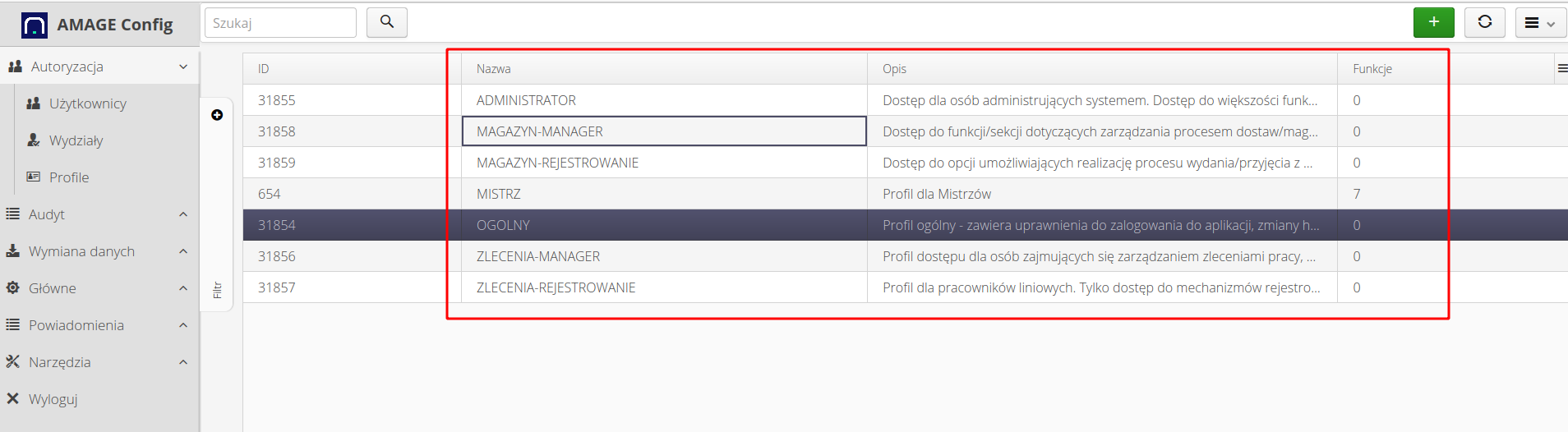

Po dodaniu ogólnego szkieletu uprawnień otrzymujemy ich listę. W kolumnie Funkcje znajduje się liczba 0, co oznacza, że żadne funkcje nie są włączone dla danego profilu dostępu.

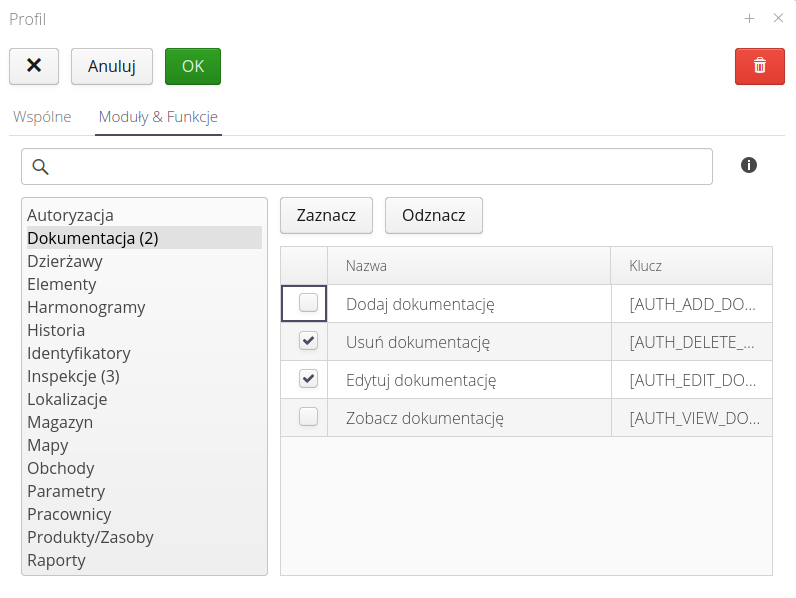

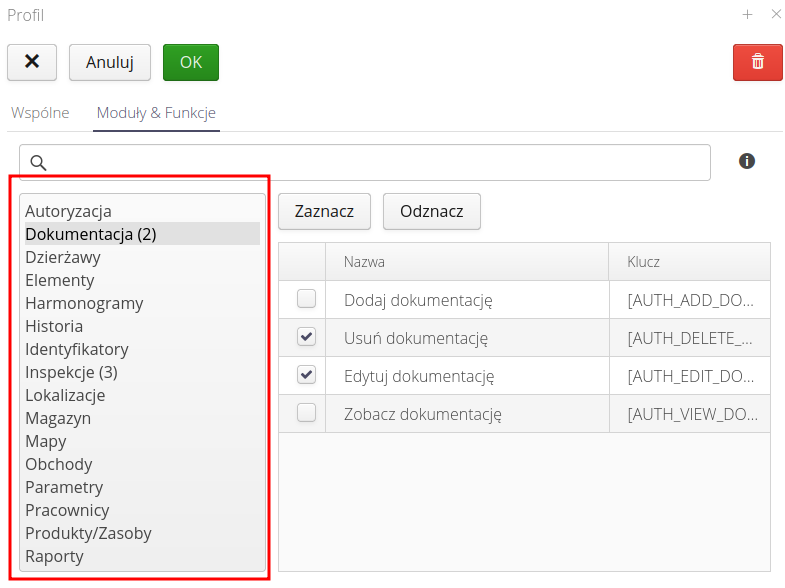

W szczegółowych opcjach profilu określamy dostęp do poszczególnych modułów systemu. Każdy moduł posiada swoją listę funkcji uprawnień. Główne funkcje bazują na procedurach: dostępu do danych, utworzenia nowego typu danego obiektu, edycji istniejących obiektów oraz usunięcia obiektu.

W zależności od modułu może on posiadać dodatkowe szczegółowe uprawnienia będące podziałem w/w ogólnych procedur (odczyt, zapis, edycja itp.) na szczegółowe operacje np. zmiana stanu obiektu. Pozwala na to szczegółowe określenie uprawnień.

Za pomocą przycisków Zaznacz/Odznacz możemy zaznaczyć/odznaczyć wszystkie funkcje w danym module.

Każda instancja AMAGE posiada swoją zdefiniowaną listę dostępnych modułów. Lista modułów w liście profili zmienia się również odpowiednio wyświetlając tylko funkcje/uprawnienia tylko z aktywnych modułów.

| W liście modułów w nawiasach okrągłych pojawia się liczba, która pokazuje liczbę zaznaczonych (aktywnych) uprawnień danego modułu. W taki sposób łatwiej można zobaczyć, które funkcje z modułów w danym profilu są aktywowane. |

| W przypadku zmiany listy modułów w danej instancji (dodanie funkcjonalności) wymagane jest określenie dostępu dla nowych modułów. Domyślnie uprawnienia w takim przypadku są wyzerowane. |

Po definicji odpowiednich uprawnień otrzymujemy listę profili dostępu z wypełnionymi funkcjami i ich dostępem. Liczbę uprawnień aktywnych dla danego profilu pokazuje kolumna Funkcje

Sekcje systemu

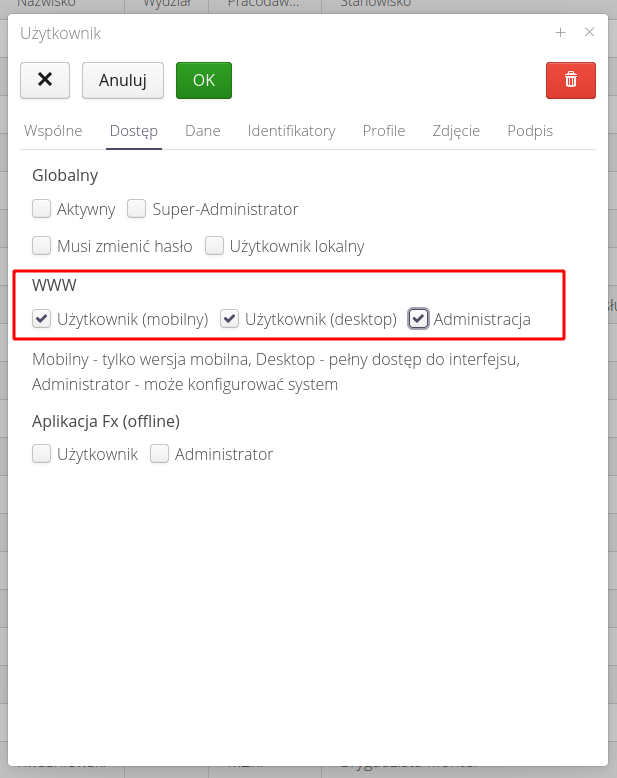

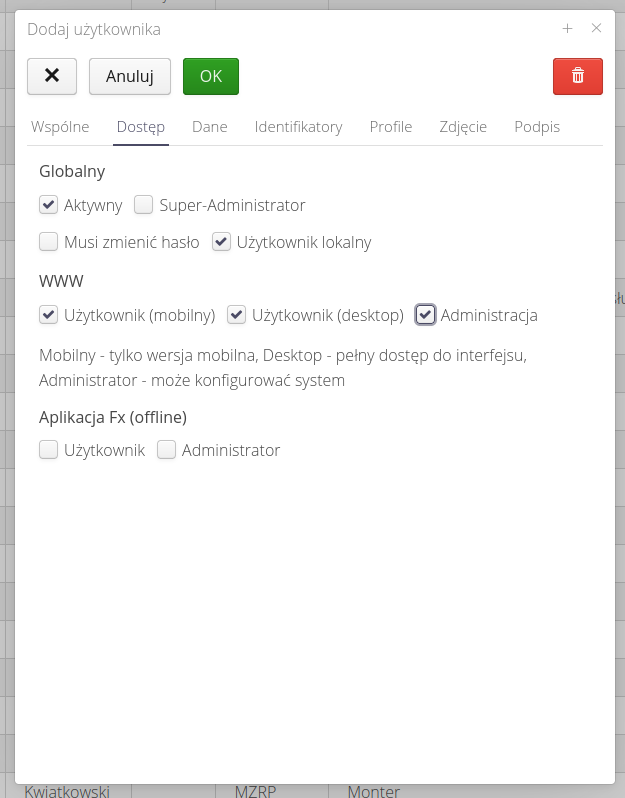

Należy pamiętać, że oprócz profili dostępu dla użytkowników możemy zdefiniować dostęp do wybranej sekcji systemu. Definiujemy je dla każdego użytkownika w jego definicji i zakładce Dostęp.

W tej sekcji definiujemy uprawnienia dostępu do części mobilnej, desktop oraz konfiguracyjnej. Za pomocą takiego podziału możemy określić dla pracowników liniowych (tylko rejestrujących prace) dostęp do części mobilnej.

| Definicja dostępu do sekcji jest dodatkowym określeniem miejsca pracy danego użytkownika w systemie (np. tylko w interfejsie mobilnym - uproszczonym). Pozwala to na wydzielenie dostępu do takich danych również dla podwykonawców itp. |

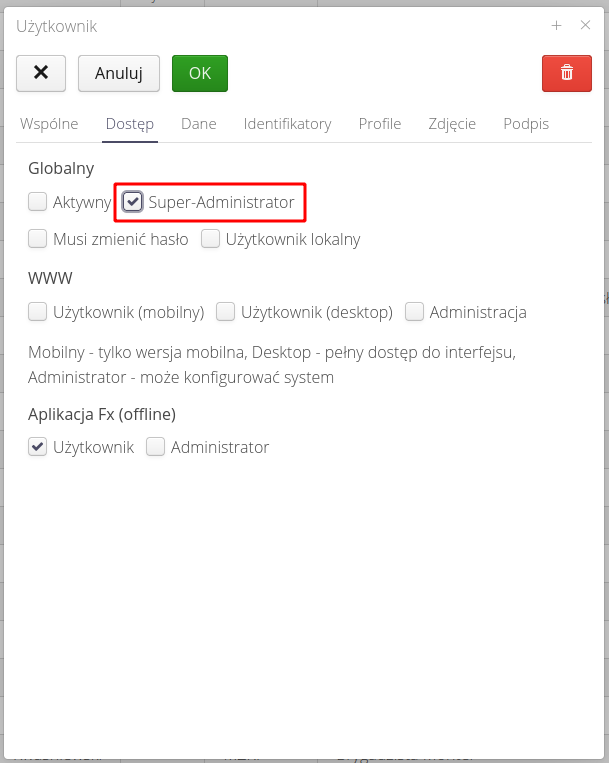

Super-Administrator

W definicjach użytkownika istnieje dodatkowa flaga uprawnień "Super-Administrator". Została ona wprowadzona w celu pominięcia sprawdzenia profili dostępu. Definiujemy ją w dostępie każdego użytkownika.

Domyślnie po dodaniu użytkownika do systemu nie posiada on żadnych uprawnień i system nie pozwoliłby mu na jakąkolwiek pracę. W takim przypadku nadanie dla początkowego (głównego) użytkownika systemu flagi super-administrator pozwala na dostęp do całego interfejsu systemu bez konieczności wstępnej definicji uprawnień.

| Nie należy nadużywać flagi super-administratora dla wszystkich użytkowników. Umożliwia ona nieograniczony dostęp do systemu. |

Testowanie

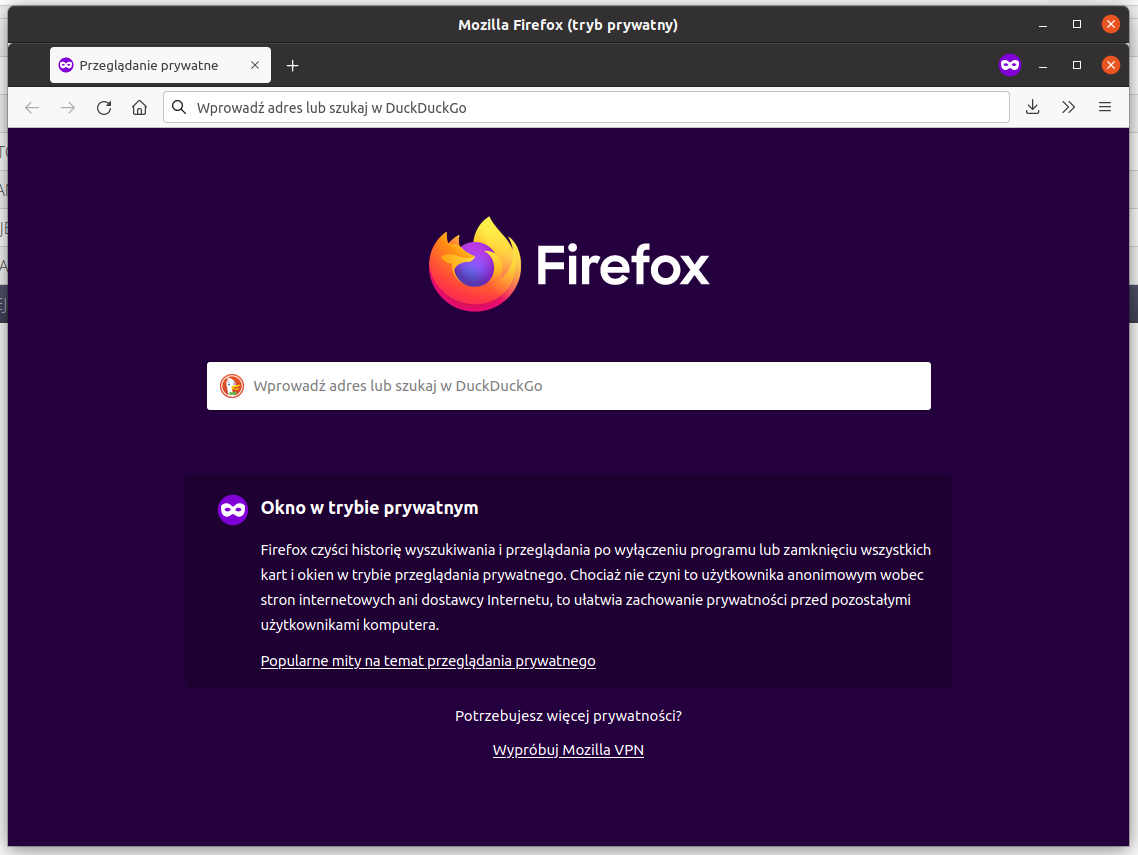

Najprościej testowanie profili uprawnień wykonać za pomocą dodatkowego użytkownika testowego oraz wykorzystać funkcję nowoczesnych przeglądarek internetowych do pracy w trybie incognito. Pozwala to na otwarcie dwóch okien przeglądarki i zalogowanie się jako dwie różne osoby do systemu.

| System po zalogowaniu na przeglądarce zapisuje dane dotyczące sesji logowania w pamięci przeglądarki. To pozwala na otwarcie kolejnych okien aplikacji (zakładek w przeglądarce) bez konieczności każdorazowo logowania się do systemu. Niestety nie pozwala to w takim przypadku na zalogowanie się na kilka kont równocześnie. Tryb incognito separuje taką sesję i pozwala na pracę równoległą. |

Definiujemy dostęp dla użytkownika testowego zgodnie z (przykładową) listą dostępu do sekcji systemu.

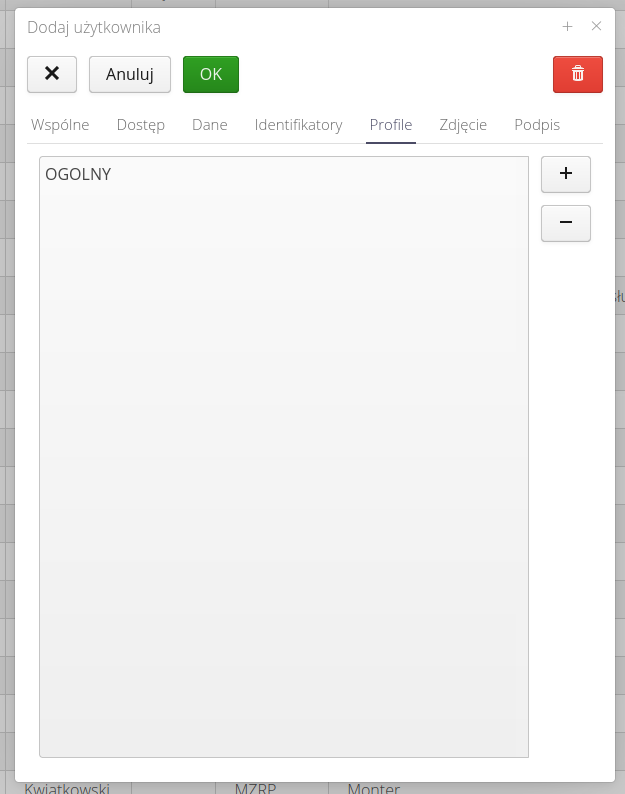

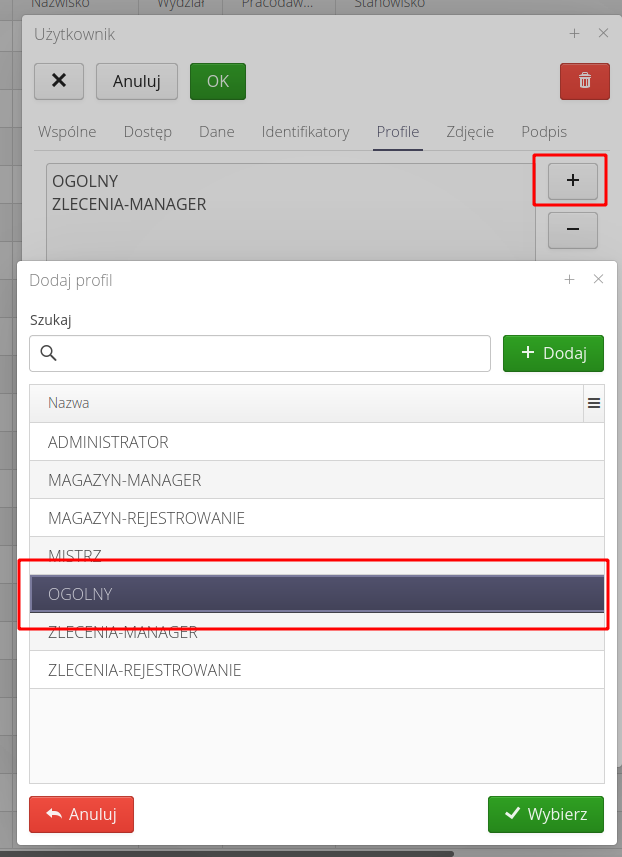

Przechodzimy do listy profili danego użytkownika.

Nadajemy mu nowe uprawnienia dostępu poprzez wybór profili dostępu.

Przy testowaniu, jeśli użytkownik nie będzie miał uprawnień do poszczególnej sekcji/akcji to pojawi się komunikat o braku szczegółowych uprawnień.

Automatyzacja

Importery danych użytkowników posiadają możliwość określenia profili dostępu, do których dany użytkownik ma być przypisany. Pozwala to na automatyzację dostępu podczas procedury importu użytkowników. Więcej w informacjach dotyczących integracji/importów i eksportów.

| Howto powstało na bazie wersji systemu 1.17.0.5 (09.2022) oraz przedstawia funkcje, które mogą nie być dostępne w Twoim systemie. Zapytaj AMAGE o udostępnienie tej funkcjonalności. |

| Ze względu na ciągły rozwój systemu niektóre ekrany lub pliki konfiguracji mogą wyglądać nieznacznie inaczej, ale zachowają nadal pełną funkcjonalność tutaj opisaną. Nie wpływa to na zasadnicze funkcje opisywane w tym dokumencie. |