Autoryzacja - Konfiguracja Azure Entra ID do autoryzacji systemu AMAGE

Wstęp

Dokument opisuje mechanizm autoryzacji i konfiguracji systemu Microsof Entra ID w celu autoryzacji użytkowników systemu AMAGE z wykorzystaniem centralnego mechanizmu użytkowników Active Directory/Entra ID.

Opis zagadnienia

Autoryzacja użytkownika przebiega według schematu OAuth2 i wykorzystywane do autoryzacji są mechanizmy Azure Entra ID.

Wymagane informacje do przekazania:

-

Tenant-ID – identyfikator organizacji

-

Client-ID – identyfikator utworzonej aplikacji

-

Client-Secret – klucz autoryzacji (sekret) służący do szyfrowania danych

Przykładowe formaty wymaganych informacji

tenant-id=ff6effd5-ffd7-ff7d-990d-ffe2e1e49eff client-id=efeff56f-fff0-46ff-9ff2-2affeaffdff3 client-secret=tqq8Q~RUIfjkdlsjDIJkEIjKSJiJKD5HPtgHSnanm

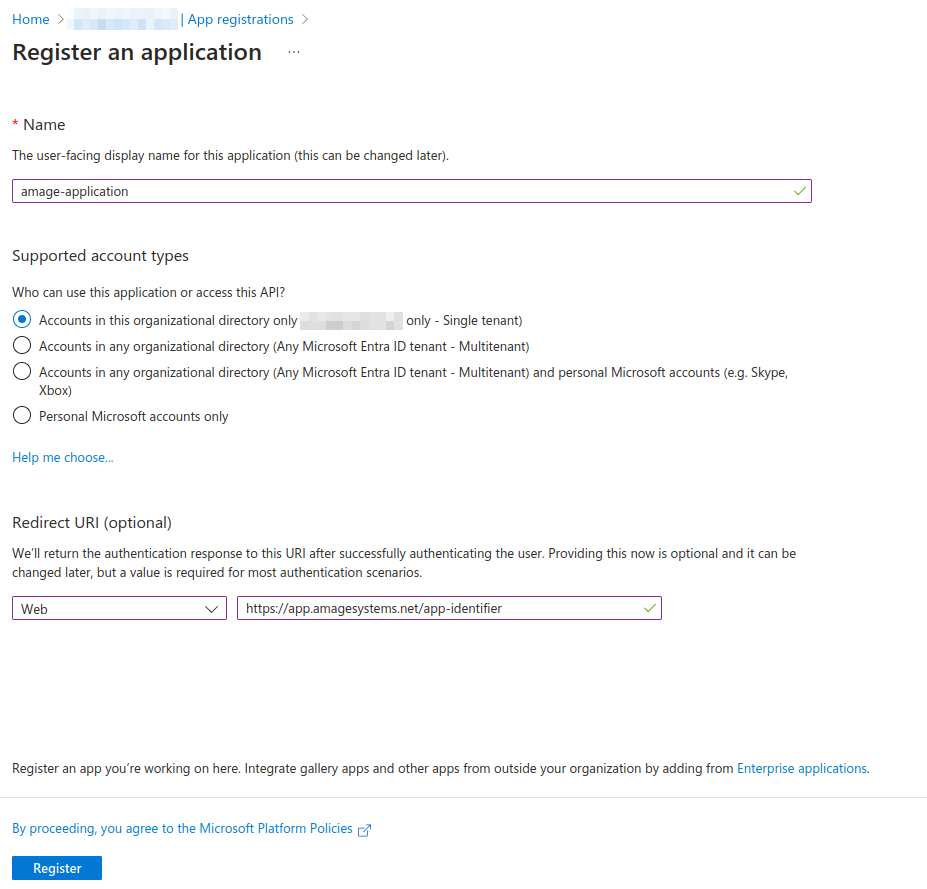

Redirect URIs

W definicji aplikacji na Azure Entra ID wymagane jest podanie adresu zwrotnego, na który Entra ID prześle informacje autoryzujące (token). Wprowadzamy je do systemu Entra ID na podstawie danych przekazanych przez administratorów/wdrożeniowców AMAGE. Adres będzie składał się z adresu domeny/instancji, na której uruchomiona jest aplikacja oraz dodatkowego przyrostka autoryzacji OAuth2.

<adres>/login/oauth2/code/

Przykład:

Taki adres wpisujemy do Entra ID w sekcji RedirectURIs

Azure konfiguracja Entra ID

| Informacje i wygląd ekranów oraz dostępne funkcje mogą ulec zmianie w zależności od wersji i konfiguracji serwera Azure Entra ID. W przypadku wątpliwości zaleca się skontaktowanie z administratorem systemu. AMAGE nie ponosi odpowiedzialności za zmiany w konfiguracji serwera Azure Entra ID. |

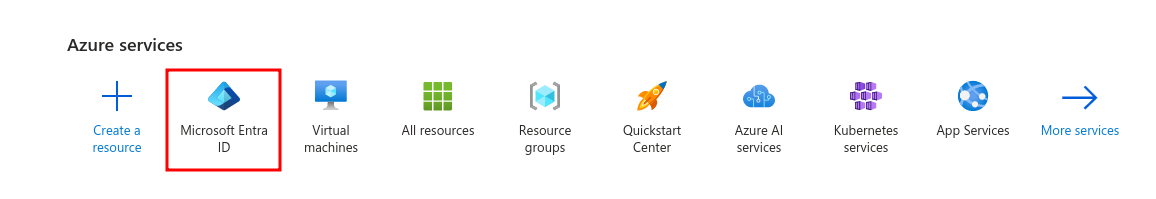

Przechodzimy do sekcji Entra ID w konsoli zarządzania Azure:

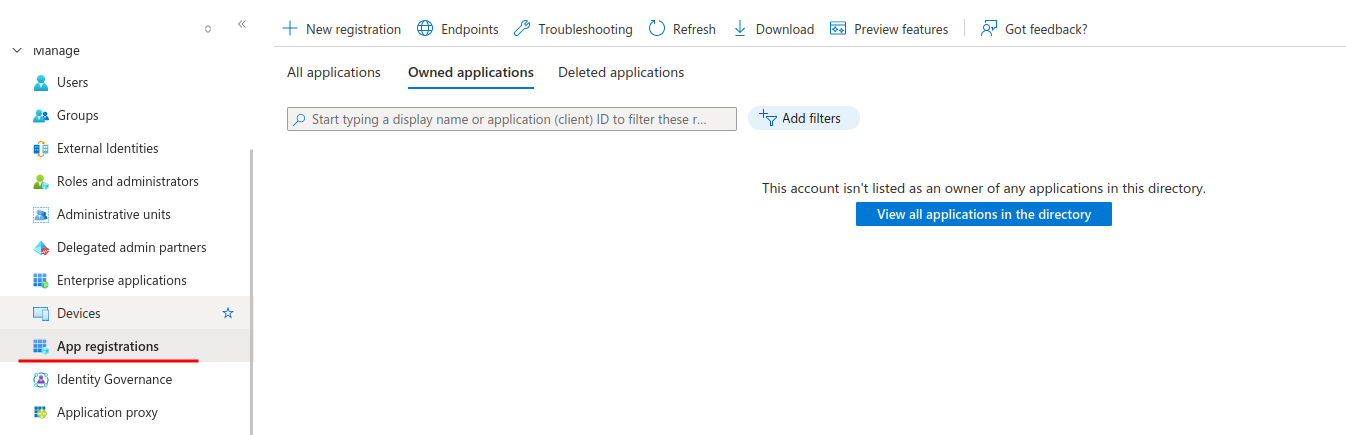

Następnie przechodzimy do sekcji „App registrations”

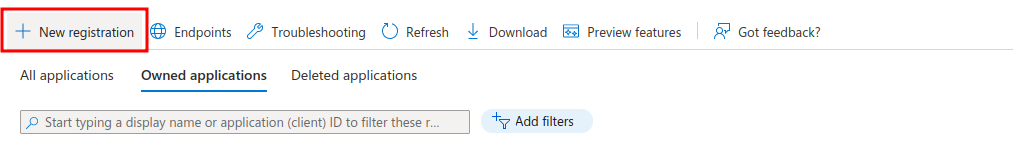

Wybieramy dodanie nowej aplikacji „New registration”

Wypełniamy podstawowe informacje tj. nazwa aplikacji (dowolna) oraz wprowadzamy RedirectURI podany przez wdrożeniowców AMAGE.

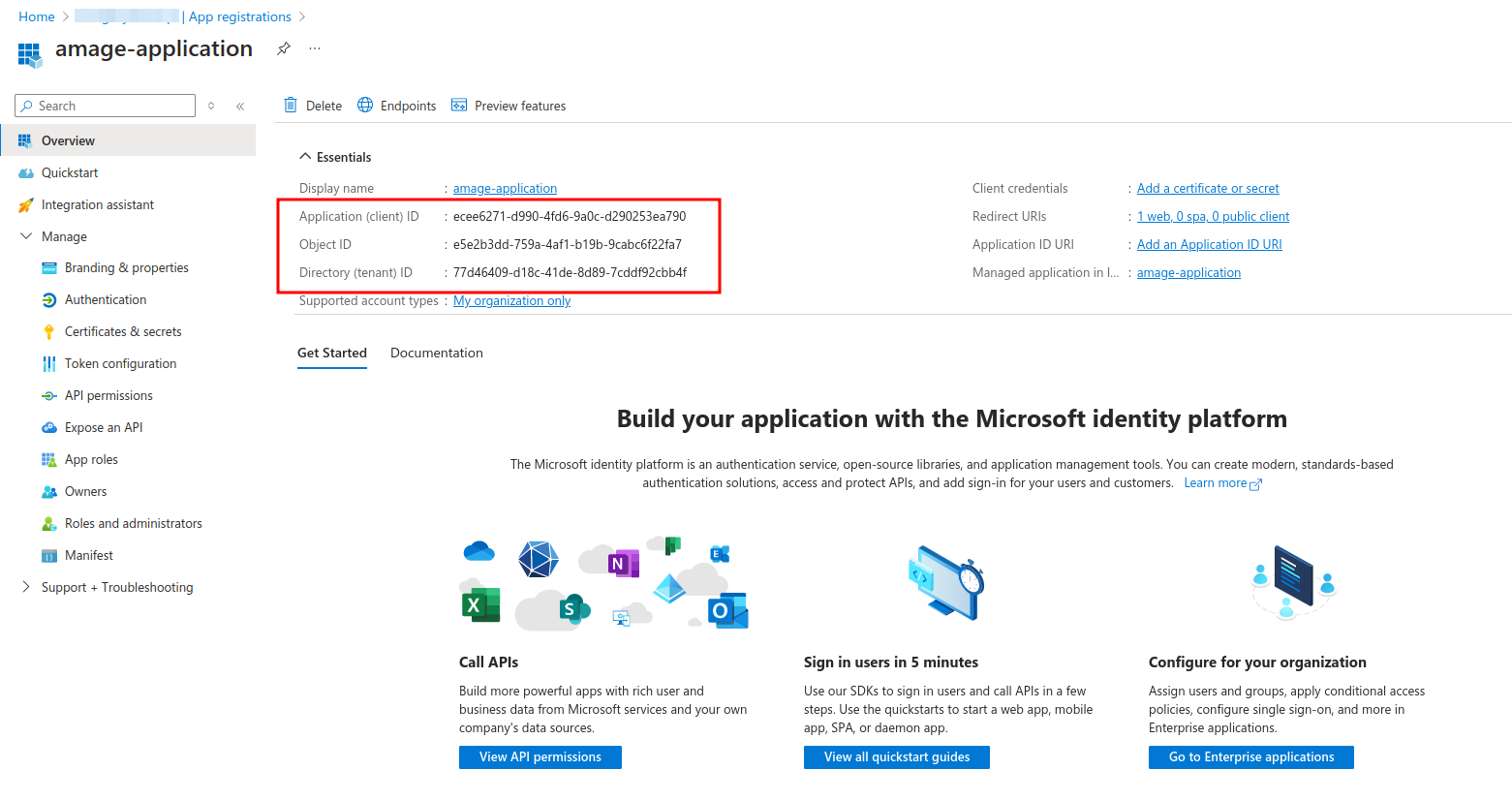

Po zapisaniu przedstawiana jest informacja szczegółowa dot. utworzonej aplikacji. Zapisujemy/kopiujemy dane dot. Tenant ID oraz Client ID.

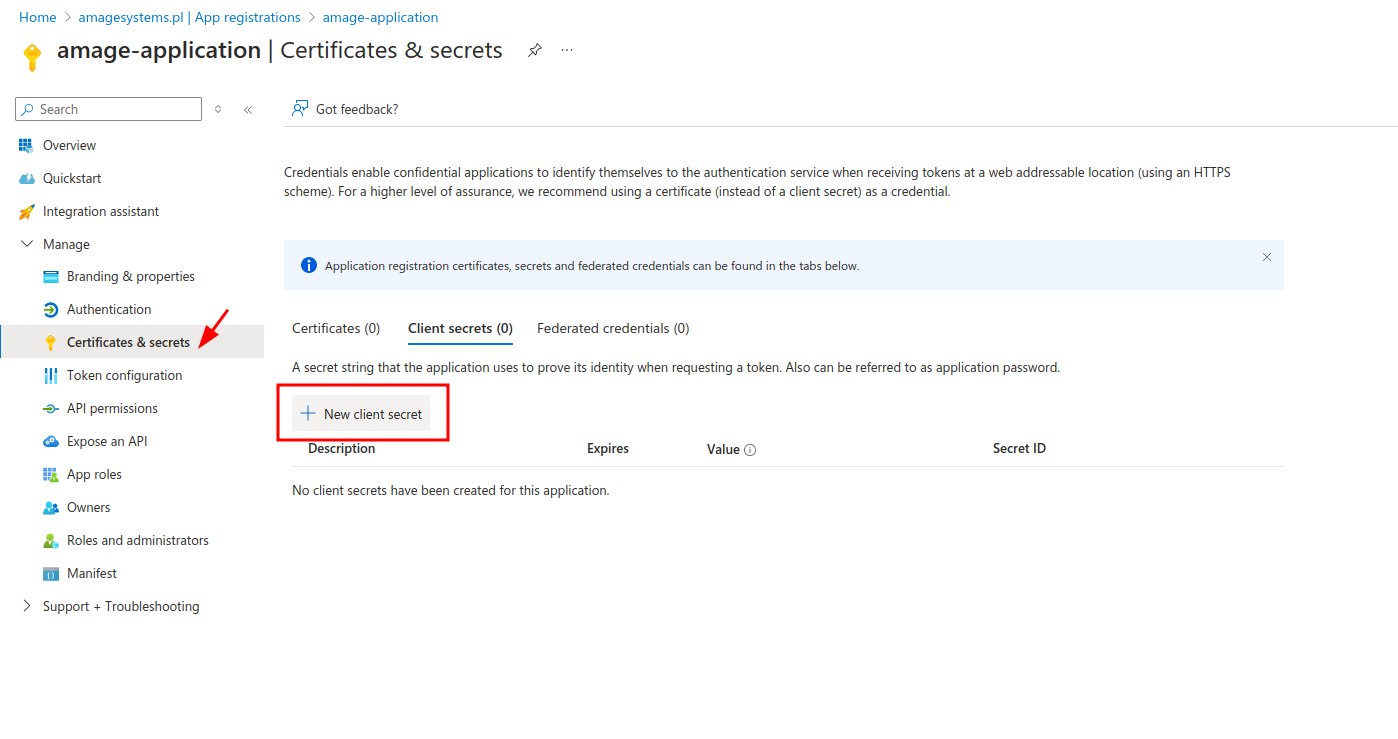

Aby poprawnie zautoryzować się, wymagane jest utworzenie sekreta, który pozwoli na poprawną autoryzację i weryfikację zapytań/odpowiedzi serwera Entra ID. Przechodzimy do sekcji „Certificates & Secrets”. Dodajemy nowy sekret.

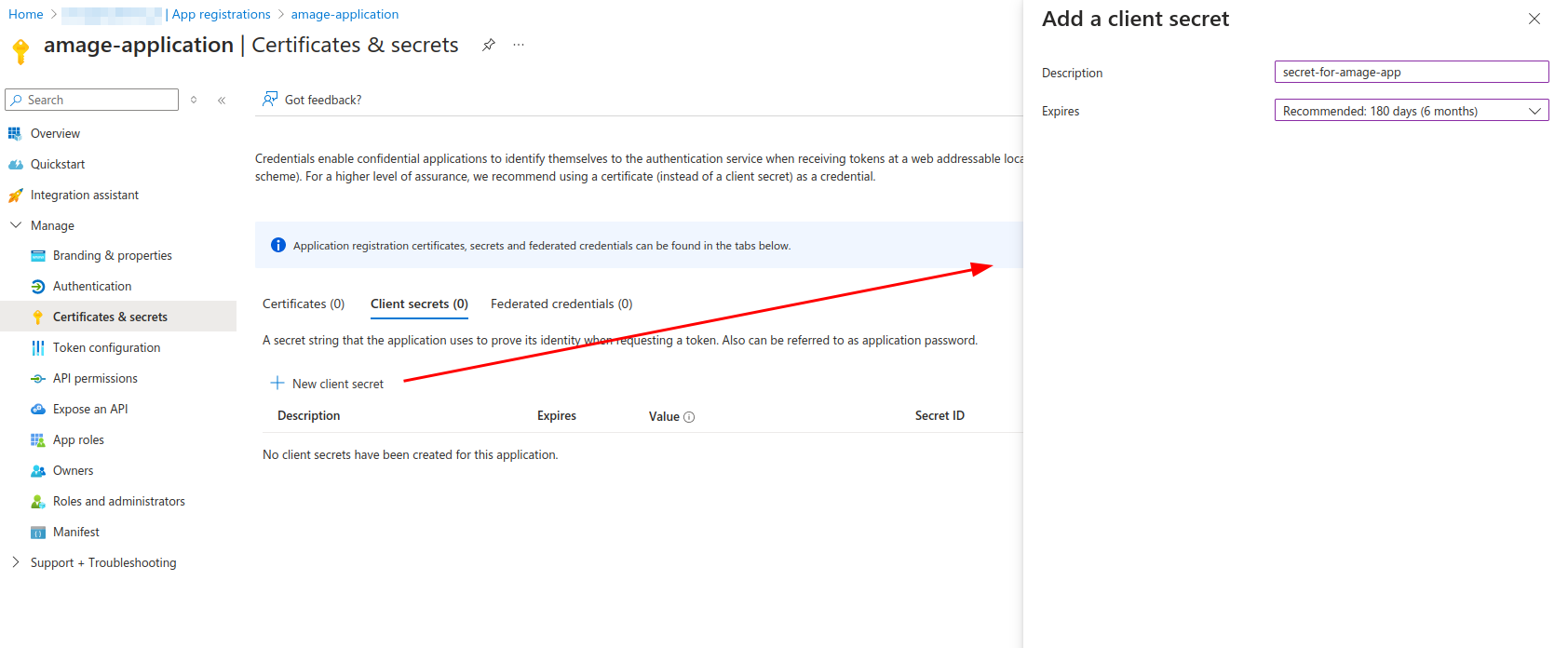

Wprowadzamy nazwę sekretu, aby ułatwić jego rozpoznanie i ustawiamy odpowiednią datę ważności.

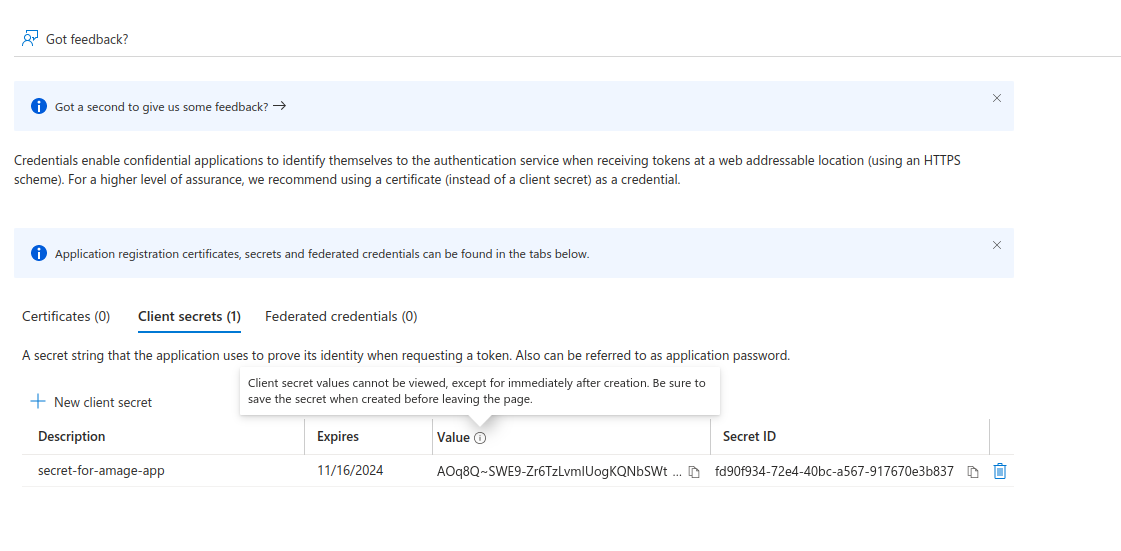

Po utworzeniu sekretu kopiujemy (!) wartość „Value” sekretu. Po wyjściu z konfiguracji nie będzie możliwości jego ponownego odczytu. Zapisujemy wartość sekretu.

Otrzymaliśmy wszystkie niezbędne dane do definicji dostępu OAuth2 w AMAGE. Kopiujemy dane i przekazujemy je do wdrożeniowców AMAGE.

UWAGA. W zależności od konfiguracji serwerów Active Directory oraz profili dostępu w Azure Entra ID konieczne może być ustawienie dodatkowych uprawnień np. dostępu do Microsoft Graph w celu identyfikacji użytkownika (po poprawnej autoryzacji). Niemniej jest to zależne od każdego Klienta i jego konfiguracji wewnętrznej. AMAGE udzieli wsparcia i informacji o ewentualnych zabezpieczeniach i koniecznych zmianach.