Użytkownicy

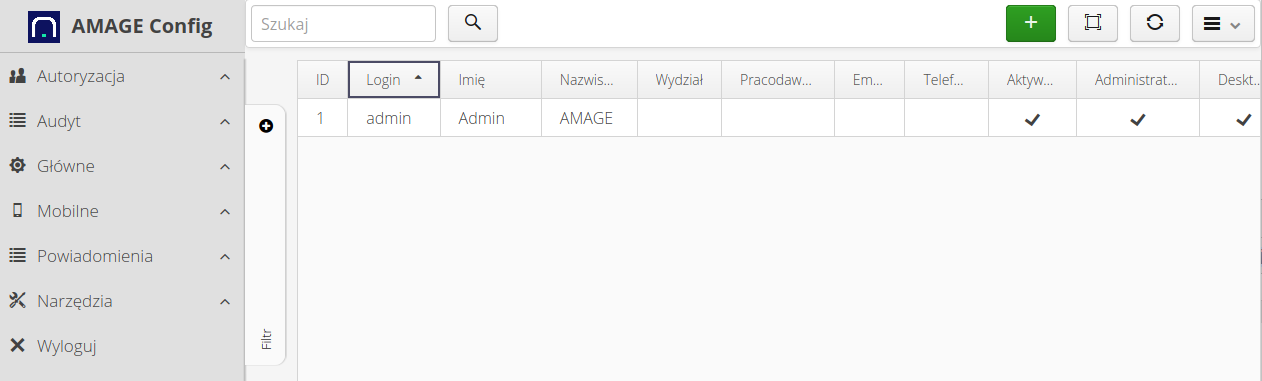

Interfejs zarządzania użytkownikami. Pozwala na określenie uprawnień i danych identyfikacyjnych pracowników uczestniczących w procesie. Domyślna akcja wyświetla listę użytkowników wraz z wszystkimi parametrami podstawowymi użytkowników.

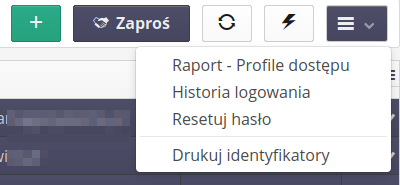

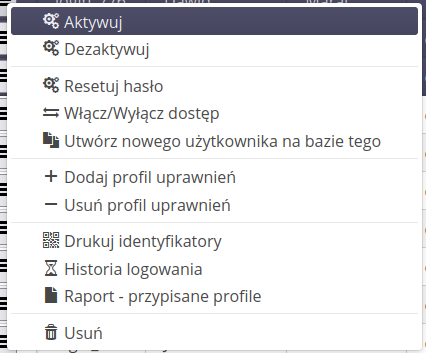

W menu kontekstowym widoku głównego dostępne są akcje pozwalające na przedstawienie dodatkowych danych dotyczących użytkownika/ów.

Dostępne akcje

-

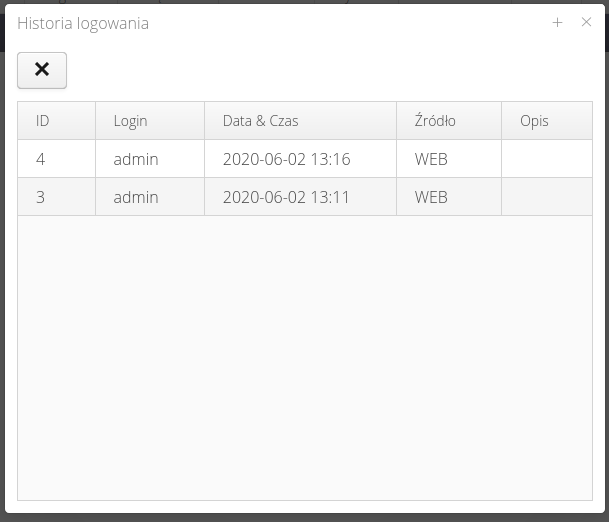

Pokaż historię logowania - wyświetla okno z historią logowania użytkownika oraz jego źródłem (aplikacja Web, aplikacja mobilna Fx itp.)

-

Raport profili dostępu - raport z listą profili dostępu dla wybranego użytkownika wraz z listą aktywnych funkcji (oraz ich identyfikatorów)

-

Resetuj hasło - resetowanie hasła

-

Drukuj identyfikatory - wydruk identyfikatorów dla wybranych użytkowników

Za pomocą przycisku + można dodać nowego użytkownika. Za pomocą przycisk Zaproś zaprosić nowych użytkowników poprzez wysłanie zaproszenia email. Przycisk odświeżenia resetuje widok i zastosowane filtry a przycisk błyskawicy wyświetla okno definicji zdarzeń i automatyzacji.

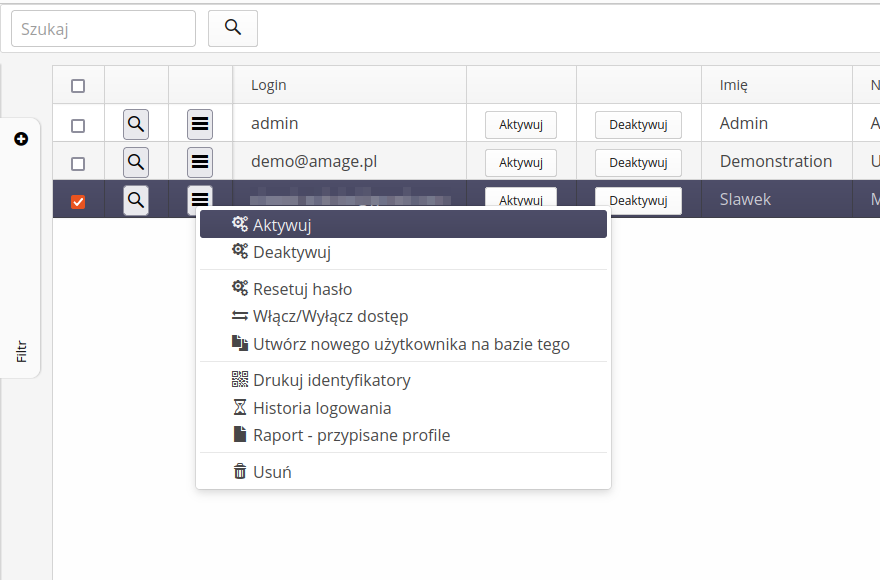

Menu kontekstowe w liście użytkowników pozwala na operacje na wybranym użytkowniku lub grupie użytkowników.

Dostępne operacje:

-

Aktywuj - aktywacja użytkownika

-

Dezaktywuj - dezaktywacja użytkownika

-

Resetuj hasło - otwarcia okna dialogowego do resetowania hasła i wydruku nowego hasła lub wysłania procedury aktywacji na adres email

-

Włącz/wyłącz dostęp - zmiana flagi dostępu do systemu

-

Utwórz użytkownika na bazie tego - utworzenie nowego użytkownika na podstawie danych istniejącego np. profile uprawnień

-

Dodaj/usuń profil uprawnień - masowe dodanie/usunięcie profilu uprawnień

-

Drukuj identyfikatory - wydruk identyfikatorów dla wybranych użytkowników

-

Historia logowania - wyświetlenie historii logowania użytkownika

-

Raport - przypisane profile - wyświetlenie raportu z przypisanymi profilami użytkownika i funkcjami, do których ma dostęp

-

Usuń - usunięcie użytkownika

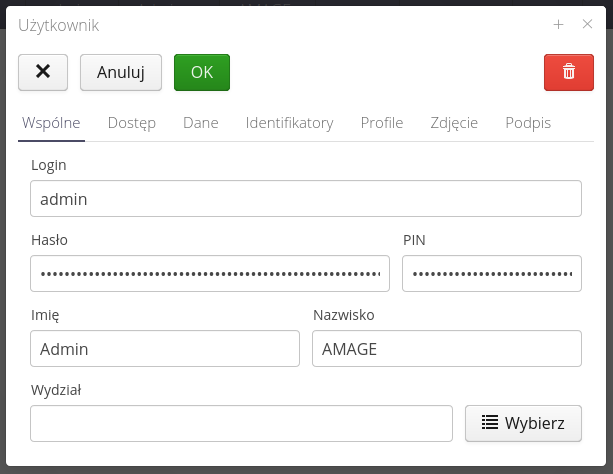

Właściwości użytkowników

Właściwości dzielą się na sekcje z wydzieloną funkcjonalnością:

-

Ogólne - ogólne dane użytkownika

-

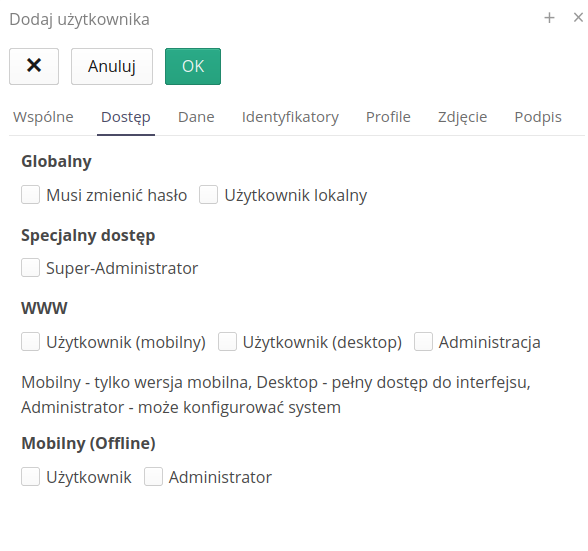

Dostęp - dostęp do poszczególnych sekcji systemu/flagi systemowe

-

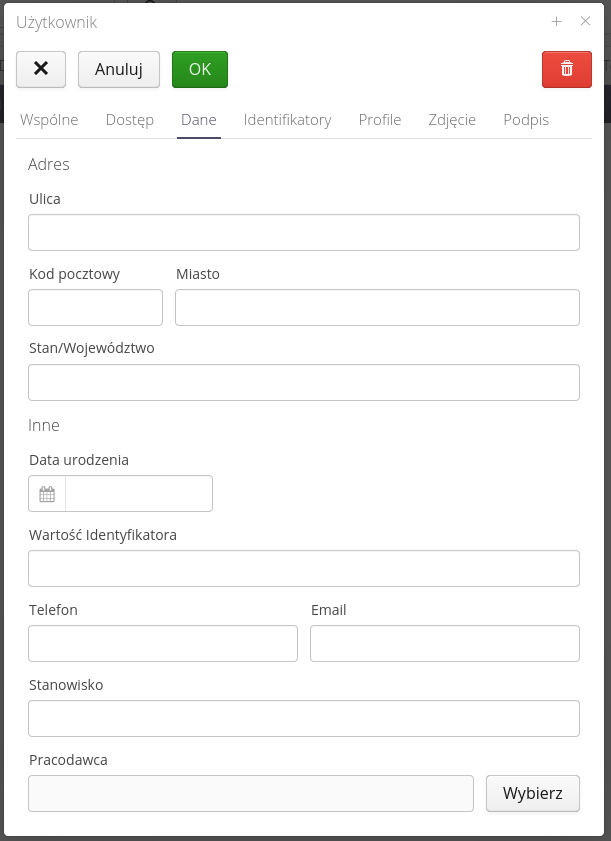

Dane - dane identyfikacyjne

-

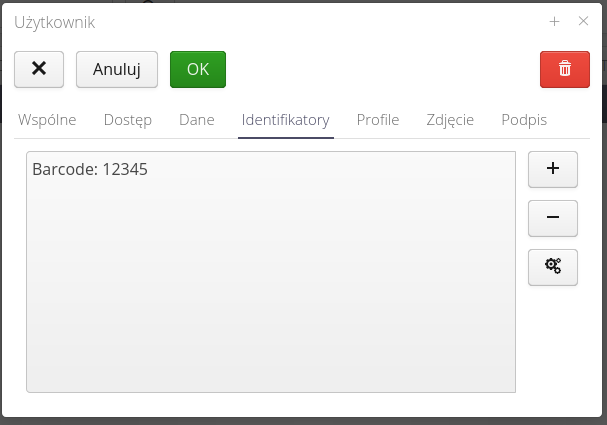

Identyfikatory - identyfikatory w postaci kodów kreskowych, kart RFID itp.

-

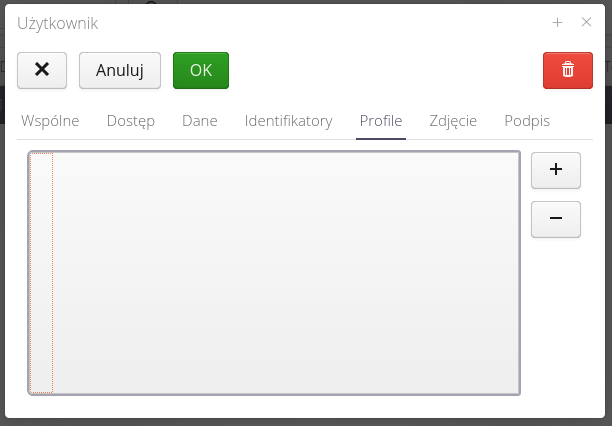

Profile - lista profili dostępu, do których przypisany jest użytkownik

-

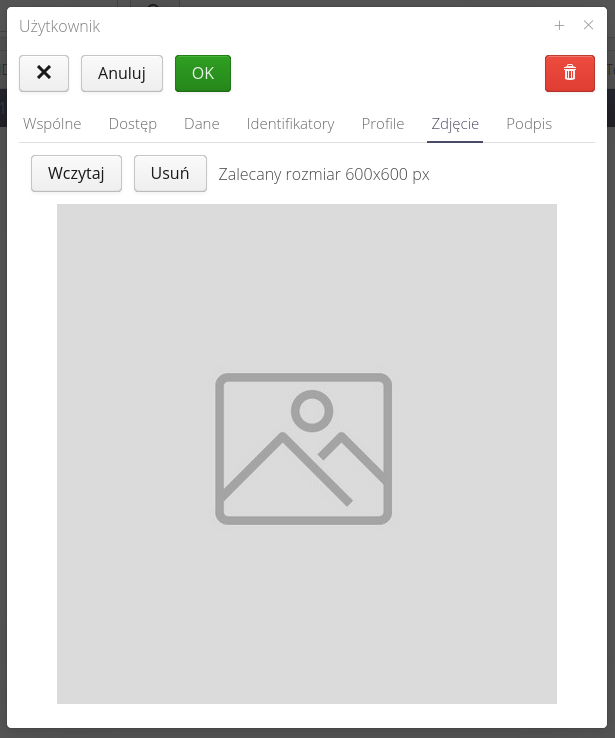

Zdjęcie - zdjęcie użytkownika (np. do funkcji kontrolnych)

-

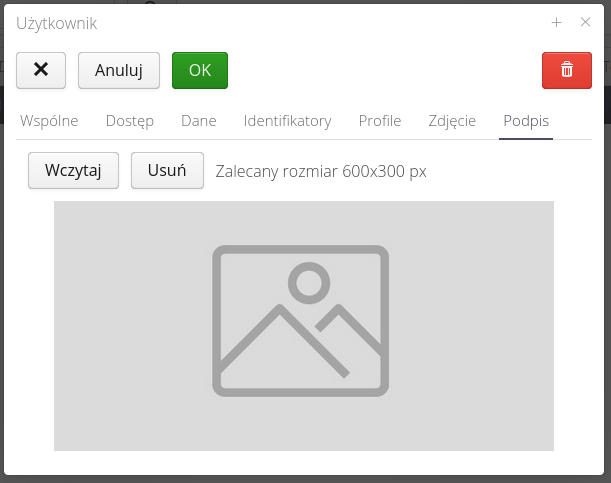

Podpis - podpis użytkownika - do wykorzystania w generatorach dokumentów

Ogólnie informacje zawierają dale logowania, imię, nazwisko oraz zaszeregowanie do wydziału w organizacji.

Flagi dostępu określają uprawnienia użytkownika do dostępu do wydzielonych sekcji aplikacji lub różnych aplikacji systemowych. Flagi:

-

Musi zmienić hasło - użytkownik lokalny przy następnym logowaniu zostanie poproszony o zmianę hasła

-

Użytkownik lokalny - użytkownik autoryzuje się hasłem/pin’em zapisanym lokalnie w systemie (w odróżnieniu od użytkowników korporacyjnych, którzy autoryzują się w zewnętrznych systemach - OAuth/Active Directory/LDAP)

-

Super-Administrator - włączenie tej flagi pomija sprawdzanie uprawnień względem profili dostępu (użytkownik zawsze będzie miał dostęp)

-

WWW - określenie dostępu do sekcji aplikacji WWW (aktualnej)

-

Użytkownik mobilny - tylko dostęp do części mobilnej interfejsu

-

Użytkownik desktop - dostęp do części głównej systemu dla komputerów

-

Administracja - dostęp do sekcji konfiguracyjnej systemu

-

-

Mobilny (Offline) - określenie dostępu do aplikacji mobilnej umożliwiającej pracę offline

| Aktywację/deaktywację użytkownika wykonujemy w widoku listy użytkowników za pomocą dedykowanych przycisków. |

Dane użytkownika dotyczące jego adresu kontaktowego, adresu email, pracodawcy u którego jest zatrudniony.

Lista identyfikatorów w formie kodów 2D, RFID służących do identyfikacji danego użytkownika. Wykorzystywane w modułach sprawdzających obecności lub innych wymagających identyfikacji użytkownika. Mogą być też wykorzystane do logowania do aplikacji mobilnych w trybie offline.

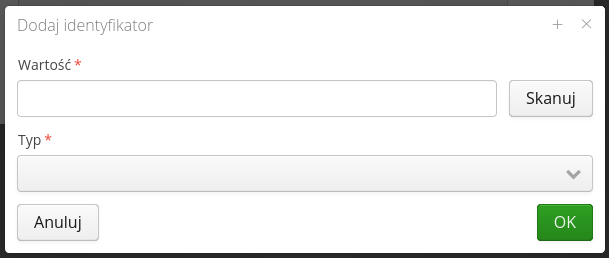

Dodanie identyfikatora wymaga podania informacji o jego wartości, typie. Można w tym oknie skorzystać z możliwości skanowania kodów RFID/kreskowych w aplikacji AMAGE Shell.

Profile dostępu pozwalają na określenie listy profili, które posiada dany użytkownik. Profile dodajemy z listy.

| Profile dostępu się sumują (są addytywne) tj. uprawnienia użytkownika to suma uprawnień wynikających z profili dostępu. Domyślnie użytkownik (pomijając flagę Super-Administratora) nie posiada dostępu do żadnego obszaru w systemie. Przez profile dostępu otrzymuje dostęp do poszczególnych obszarów oraz akcji (dodanie/usunięcie itp.). |

Możliwość wgrania zdjęcia dla użytkownika. Będzie wykorzystywane w modułach, gdzie np. wymagana jest weryfikacja pracowników. Na aplikacji mobilnej po odczytaniu identyfikatora pracownika pojawi się jego zdjęcie.

Podpis pozwala wgrać do systemu skan swojego podpisu. Będzie on wykorzystywany (przy zgodzie danego pracownika) podczas realizacji procedur inspekcji, weryfikacji lub sprawdzania dostaw - tam gdzie wymagany jest podpis. W takim przypadku (jeśli użytkownik wyraził zgodę) zostanie przy generacji dokumentów wykorzystany jego podpis zamiast wprowadzanego ręcznie.

Aktywacja/deaktywacja użytkownika

Użytkownik w systemie oprócz wszystkich możliwości definicji dostępu, uprawnień oraz sekcji systemu posiada flagę aktywnego dostępu do systemu. To podstawowa dana sprawdzana na początku procesu logowania. Jeśli użytkownik jest nieaktywny NIE BĘDZIE MÓGŁ zalogować się do systemu bez względu na inne uprawnienia.

Zmianę flagi aktywności użytkownika realizujemy albo przez dedykowane przyciski dostępne w liście użytkowników albo przez menu kontekstowe.

| Domyślnie tworzony użytkownik posiada flagę dostępu AKTYWNĄ |

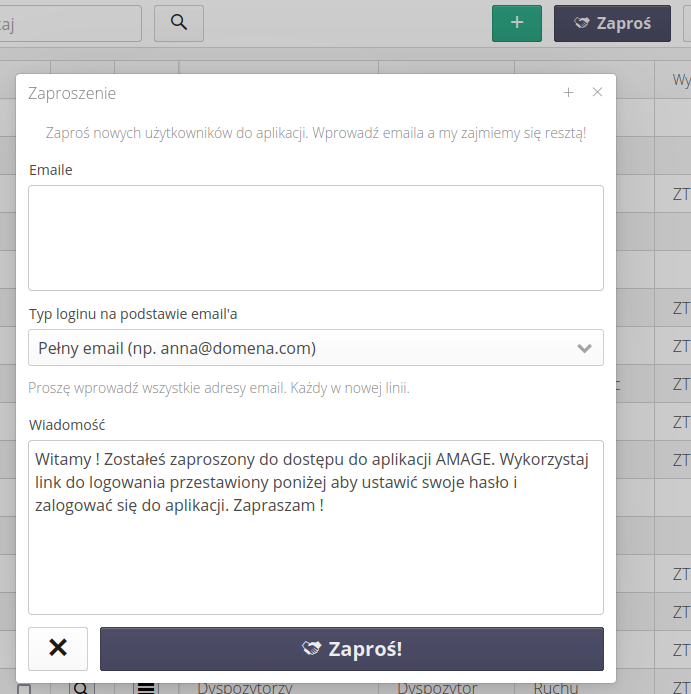

Zaproszenia email/wydruk

Za pomocą przycisku Zaproś mamy możliwość wysłania zaproszeń email do dołączenia do systemu. System automatycznie utworzy użytkowników oraz wyśle zaproszenie do nich, aby aktywowali konta i ustawili swoje hasła.

| W taki sposób tworzymy jedynie użytkowników lokalnych tj. takich, którzy autoryzują się lokalnym hasłem. Nie dodamy w taki sposób użytkowników do zewnętrznych systemów autoryzacji. |

Po wywołaniu akcji wyświetla się okno, w którym możemy wpisać listę adresów email (każdy w nowej linii), do których zostanie wysłane zaproszenie.

Następnie możemy określić sposób tworzenia loginów użytkownika. Może to być login będący tylko nazwą danego adresu email lub cały adres email. Wybieramy to za pomocą dostępnej tam opcji.

Mamy również możliwość modyfikacji/rozszerzenia zaproszenia do systemu. Do tekstu zaproszenia zostaną oczywiście dodane teksty z odnośnikami umożliwiającymi zalogowanie i resetowanie hasła.

| Zaproszenie może wysłać tylko użytkownik z uprawnieniami administratora systemu. Pozwala to na kontrolę nad tworzonymi użytkownikami. |

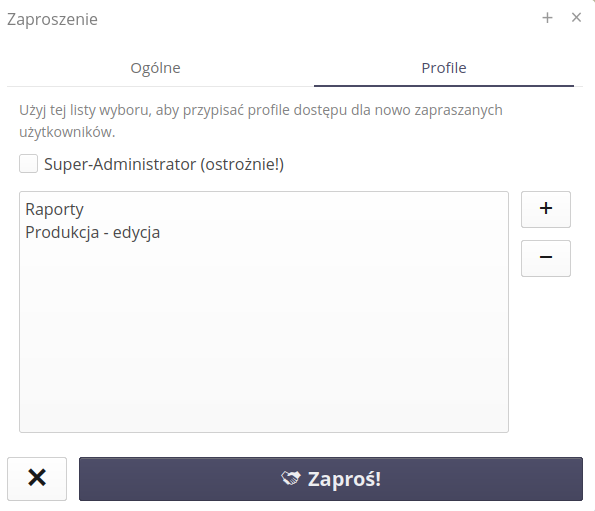

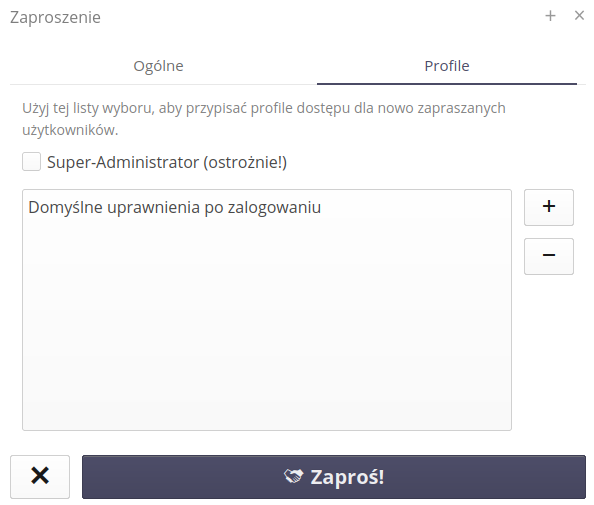

W przypadku, gdy zaproszenie dla zewnętrznych użytkowników tworzy osoba z uprawnieniami administratora systemu, to w formularzu zaproszenia można wskazać, które uprawnienia powinien posiadać użytkownik. W przypadku, gdy zaproszenie tworzy osoba z uprawnieniami użytkownika, to w formularzu zaproszenia nie ma możliwości wskazania uprawnień dla użytkownika. Uprawnienia wybieramy z dostępnych profili dostępu.

Co więcej, jeśli użytkownik ma uprawnienia super-administratora, to aktywna jest flaga nadania takich samych uprawnień dla zapraszanych użytkowników.

Dla użytkowników, którzy posiadają uprawnienie do edycji użytkowników pojawia się, podczas zapraszania, dodatkowa zakładka pozwalająca na określenie profili dostępu dla użytkowników. Jeśli użytkownik jest super-administratorem to może też nadać taką flagę nowo zapraszanym użytkownikom.

| Z mechanizmem dostępu należy się odnosić ze zrozumieniem i wiedzą o przypisanych uprawnieniach. W przeciwnym przypadku nowi użytkownicy otrzymają dostęp przekraczający ich domyślne uprawnienia. |

Zaprosić użytkowników możemy również z menu systemowego, które w dolnej części posiada wbudowaną akcję Zaproś, która otworzy to samo okno co akcja z sekcji konfiguracyjnej.